新試験のBlueprint(ブループリント)を読んでおこうと思ったけど、時間が無いから内容を手っ取り早く知りたいよ。

選択科目3つのうちのどれにするのか考えるためにも、早めにBlueprintsの内容は理解しておいた方がいいよ。

新USCPA試験のBlueprints(ブループリント)のISC部分に、どんなことが書かれているのか、特に高いスキルが必要なのはどれなのか、解説するね。

2025年1月の改訂にも対応しているよ。

USCPAに挑戦するか決めていない場合「USCPAの始めかた」も参考にしてください。

どこの著書『USCPA(米国公認会計士)になりたいと思ったら読む本』も参考にしてくださいね。

新USCPA試験に対応しています。

(2025/07/06 09:35:07時点 Amazon調べ-詳細)

- ISCのBlueprint(ブループリント)を解説!

- 1.ISCという試験科目について

- 2.ISCの出題分野と配点割合

- 3.ISCの必要なスキルレベルと配点割合

- 4.ISCの出題分野の詳細

- 5.ISCの主要用語の用語集

- (1)ISCのBlueprint全般に関する用語

- 情報システムと統制(ISC)

- 処理の完全性

- 可用性

- セキュリティ

- 機密性

- プライバシー

- SOC(System and Organization Controls)エンゲージメント

- トラストサービス基準

- 記述基準

- クラウドコンピューティング

- IaaS(Infrastructure as a Service)

- PaaS(Platform as a Service)

- SaaS(Software as a Service)

- ERP(Enterprise Resource Planning)

- SQL(Structured Query Language)

- データライフサイクル

- 脅威モデル

- ゼロトラスト

- データ損失防止(DLP)

- インシデント対応計画

- 補完的ユーザーエンティティ統制(CUEC)

- 補完的サブサービス組織統制(CSOC)

- ブルームのタキソノミー

- (2)ISCのBlueprintのタスクに関する用語

- 情報システム (Information Systems – IS)

- ITインフラストラクチャ (IT Infrastructure)

- クラウドコンピューティング (Cloud Computing)

- IaaS (Infrastructure as a Service)

- PaaS (Platform as a Service)

- SaaS (Software as a Service)

- ERP (Enterprise Resource Planning)

- AIS (Accounting Information Systems)

- ブロックチェーン (Blockchain)

- RPA (Robotic Process Automation)

- 可用性 (Availability)

- 事業継続計画 (Business Continuity Plan – BCP)

- 災害復旧 (Disaster Recovery – DR)

- 変更管理 (Change Management)

- SOC 2® エンゲージメント (SOC 2® Engagement)

- 信頼サービス基準 (Trust Services Criteria)

- データレイク (Data Lake)

- データウェアハウス (Data Warehouse)

- データマート (Data Mart)

- SQL (Structured Query Language)

- HIPAA (Health Insurance Portability and Accountability Act)

- GDPR (General Data Protection Regulation)

- PCI DSS (Payment Card Industry Data Security Standard)

- NIST CSF (NIST Cybersecurity Framework)

- COBIT (Control Objectives for Information and Related Technologies)

- 脅威アクター (Threat Actor)

- マルウェア (Malware)

- ソーシャルエンジニアリング (Social Engineering)

- 多層防御 (Defense-in-Depth)

- ゼロトラスト (Zero Trust)

- 多要素認証 (Multi-Factor Authentication – MFA)

- データ難読化 (Data Obfuscation)

- トークン化 (Tokenization)

- DLP (Data Loss Prevention)

- インシデント対応計画 (Incident Response Plan)

- SOC 1® レポート (SOC 1® Report)

- SOC 3® レポート (SOC 3® Report)

- 補完的ユーザーエンティティ統制 (Complementary User Entity Controls – CUECs)

- 補完的サブサービス組織統制 (Complementary Subservice Organization Controls – CSOCs)

- (1)ISCのBlueprint全般に関する用語

- 6.ISCの理解度チェック!

- (1)ISCのBlueprint全般に関する質問

- ①ISC試験の「情報システムと統制」が評価する、情報システムの5つの主要な側面は何ですか。

- ②ISC試験の3つの主要な内容領域は何ですか。また、それぞれの内容領域の試験におけるおおよその配分はどのくらいですか。

- ③クラウドコンピューティングの3つの主要なサービスモデルを挙げ、それぞれについて簡単に説明してください。

- ④情報システムの変更管理において、開発、ステージング、本番の3つの異なる環境の目的は何ですか。

- ⑤データの機密性を保護するために使用される2つの技術を挙げ、それぞれについて簡単に説明してください。

- ⑥ISC試験で評価される、ブルームのタキソノミーに基づく3つのスキルレベルは何ですか。それぞれのスキルレベルに期待される割合を記述してください。

- ⑦SOC 2®エンゲージメントにおいて、「トラストサービス基準」とは何ですか。また、その目的は何ですか。

- ⑧サイバー攻撃の典型的な段階を4つ挙げてください。

- ⑨SOC 1®レポートとSOC 2®レポートの主要な目的と対象利用者の違いを説明してください。

- ⑩COSOフレームワークは、ISC試験のどの領域で参照されることが多いですか。また、その文脈でどのように使用されますか。

- (2)ISCのBlueprintのタスクに関する質問

- ➀クラウドコンピューティングの3つの主要なサービスモデル(IaaS, PaaS, SaaS)を簡単に説明してください。

- ➁エンタープライズリソースプランニング(ERP)システムと会計情報システム(AIS)はどのように連携し、組織内でどのような役割を果たすか、簡単に説明してください。

- ③ビジネスレジリエンス、災害復旧、事業継続計画の主な目的と、それらがなぜ重要であるかを説明してください。

- ➃情報システムの変更管理において、開発、ステージング、本番の各環境が果たす役割について簡単に説明してください。

- ⑤データレイク、データウェアハウス、データマートの違いを簡潔に説明してください。

- ⑥サイバー攻撃の主要な段階をいくつか挙げ、それぞれの段階で攻撃者が何を行うか簡単に説明してください。

- ⑦多要素認証(MFA)の目的と、それが単一要素認証と比較してセキュリティをどのように向上させるかについて説明してください。

- ⑧機密データ保護におけるデータ難読化とトークン化の目的と、その違いを説明してください。

- ⑨セキュリティインシデントとデータ侵害を緩和する戦略として、保険がどのように役立つかを説明してください。

- ⑩SOC 2® エンゲージメントにおける「信頼サービス基準(Trust Services Criteria)」の目的と、それがCOSO内部統制統合フレームワークとどのように関連しているかを説明してください。

- (1)ISCのBlueprint全般に関する質問

ISCのBlueprint(ブループリント)を解説!

新USCPA試験のISCのBlueprint(ブループリント)について解説します。

そもそも、USCPA試験のBlueprints(ブループリント)って何?という場合、こちらを参考にしてください。

2025年1月に有効のBlueprintsの変更点については、こちらも参考にしてください。

また、2024年1月からの新USCPA試験については、こちらを参考にしてください。

新USCPA試験でのISCの試験対策は、こちらを参考にしてください。

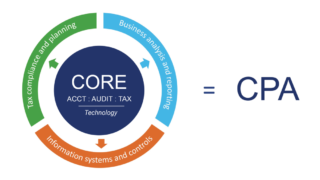

1.ISCという試験科目について

Blueprintsには、ISC(Information System and Controls)という試験科目について、説明が書かれています。

USCPA試験のISCは、以下のような知識やスキルを評価します。

USCPA試験のISCで問う知識やスキル

- 処理の完全性、可用性、セキュリティ、機密保持、プライバシーを含む情報システム

- データのライフサイクルを通してのデータの収集、保存、使用などのデータ管理

ISCでは、SOC業務を含むIT監査・アドバイザリー業務に重点が置かれます。

特に、SOC業務については、以下の点に着目しています。

ISCで着目しているSOC業務

- SOC2®の計画、実施、報告における、サービス組織のシステムの記述基準とセキュリティ、可用性、処理の完全性、機密保持、プライバシーに関するトラストサービス基準の使用

- SOC1®の業務における計画、特定の手続(財務報告に係る内部統制のテストを除く)と報告

SOC業務については、旧AUDやBECで既に出題されています。

新試験では、AUDでも出題されますが、ISCでの出題がメインと考えられます。

詳しくは、【ISC受験戦略】これからISCの学習を始める人向けを参考にしてくださいね。

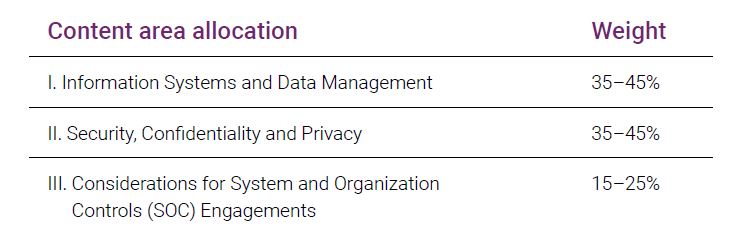

2.ISCの出題分野と配点割合

Blueprintsには、ISCの出題分野と配点割合が書かれています。

どの分野から、どのくらい出題されるのか、全体像を知っておくことは大事でしょう。

出題分野は、以下の3つです。

ISCの出題分野と配点割合(和訳)

- 情報システム・データ管理:35–45%

- セキュリティ・機密保持・プライバシー:35–45%

- システム・SOC業務の留意点:15–25%

出題分野Ⅰでは、情報システムとデータ管理に焦点を当てています。

情報システムとデータ管理は、その多くがクラウドベースであり、急速な技術革新が進行中です。

出題分野Ⅱでは、セキュリティ、機密保持、プライバシーを対象としています。

SOC2®業務における統制テストに関するもので、他のIT監査やアドバイザリー業務で実施される可能性のある手順に似たものです。

出題分野Ⅲでは、SOC業務に対する考慮事項が扱われています。

各出題分野の詳細については、後ほど見ていきます。

詳しくは、【ISC合格戦略】すでにISCの学習を始めてる人向けを参考にしてくださいね。

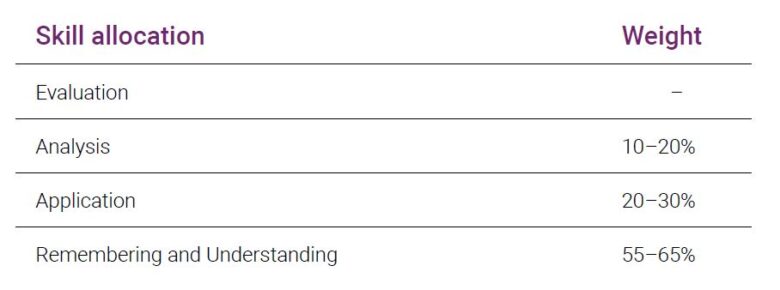

3.ISCの必要なスキルレベルと配点割合

Blueprintsには、ISCの必要なスキルの度合いと配点割合が書かれています。

ISCの必要なスキルレベルと配点割合が書かれています。

ISCの必要なスキルレベルと配点割合(和訳)

- 評価:出題無し

- 分析:10–20%

- 応用:20–30%

- 記憶と理解:55–65%

「Evaluation(評価)」のレベルの出題はありません。

「Analysis(分析)」のレベルの出題は、出題分野のⅠとⅡで出題されます。

情報システムに関連する統制の適切性・設計の不備・運用の逸脱を発見するため、CPAが行うことが期待されるタスクが含まれています。

「Application(応用)」のレベルの出題は、3つの出題分野全てであります。

情報システムの調査・データ管理・SOC業務に関連し、CPAが行うことが期待されるタスクが含まれています。

「記憶と理解(Remembering and Understanding)」のレベルの出題は、3つの出題分野全てであります。

基準・規制・フレームワーク・手続きに関連し、CPAが持つべき基礎的な知識が含まれています。

ちなみに、このスキルレベルは、上に行くにつれて高いものとなります。

一番下の「Remembering and Understanding(記憶と理解)」が一番シンプルなスキルであり、一番上の「Evaluation(評価)」が一番複雑なスキルとなります。

各スキルレベルの説明は、以下を参照してください。

スキルレベルの説明

- 評価(Evaluation):問題を検討または評価し、そして判断力を働かせて結論を出すこと。

- 分析(Analysis):原因を特定し、推論を裏付ける証拠を見つけるために、別々の分野の相互関係を調査・研究すること。

- 応用(Application):知識・概念・技術を使用、あるいは実証すること。

- 記憶と理解(Remembering and Understanding):獲得した知識を利用して、ある分野の重要性を認識し、理解すること。

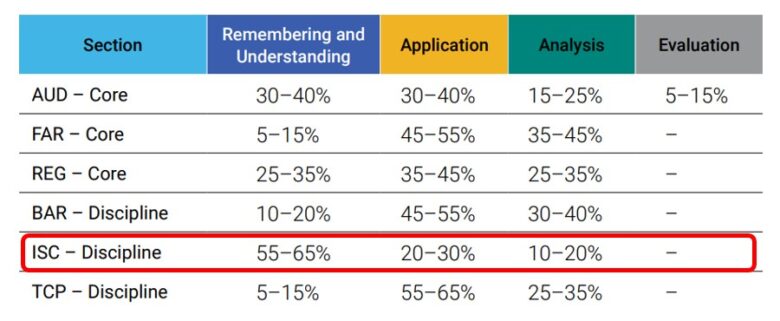

スキルレベルについて、他の科目と比較してみます。

ISCは、「記憶と理解(Remembering and Understanding)」が55%から65%と割合がかなり高く、覚えておけば解ける問題がかなり多い科目と言えるでしょう。

一方、「応用(Application)」のレベルの出題が20%から30%であり、さらに「分析(Analysis)」も10%から20%ですので、他の科目より高いスキルが求められない科目と言えるでしょう。

ISCでは、最も高いスキルが必要な「Evaluation(評価)」のレベルの出題はありません。

4.ISCの出題分野の詳細

ISCの出題分野の詳細について見ていきましょう。

前述のように、出題分野は以下の3つに分かれています。

ISCの出題分野

- 情報システム・データ管理:35–45%

- セキュリティ・機密保持・プライバシー:35–45%

- システム・SOC業務の留意点:15–25%

スキルレベルについては、分かりやすくするため、①から④で以下のように記載しました。

スキルレベルについて

- 評価(Evaluation):①

- 分析(Analysis):②

- 応用(Application):③

- 記憶と理解(Remembering and Understanding):④

一番上が高いスキルが必要で、下に行くにつれ、必要なスキルレベルが低下します。

(1)出題分野1「情報システム・データ管理」35–45%の詳細

出題分野1「情報システム・データ管理」について、出題内容とスキルレベルは以下の通りです。

出題分野1の「情報システム・データ管理」の出題内容とスキルレベル

- 情報システム(Information systems):②と③と④

- データ管理(Data management):②と③と④

必要なスキルレベルは、「分析(Analysis):②」、「応用(Application):③」、「記憶と理解(Remembering and Understanding):④」です。

「評価(Evaluation):①」はありませんが「分析(Analysis):②」レベルも求められ、TBS問題で問われることもあります。

➀情報システム(Information Systems)

このセクションでは、組織内で使われる情報システムの構成要素(OS、ネットワーク、サーバー、端末など)や、クラウドコンピューティングの形態、ERPシステム、会計情報システムの役割を学びます。

COSOフレームワークと情報システムのガバナンスとの関係についても問われます。

📌 ポイントまとめ

- オペレーティングシステムやネットワークなど、ITアーキテクチャの基礎を理解

- クラウドサービス(IaaS、PaaS、SaaS)と導入モデル(パブリック、プライベート、ハイブリッド)の違いを説明できる

- ERPと会計情報システムが企業活動にどう貢献しているか把握しておく

- COSOフレームワークがクラウドやブロックチェーンの統制にどう使われるかを理解する

➁データ管理(Data management)

ここでは、データのライフサイクル(作成→活用→保存→廃棄)を通して、いかに安全かつ有効にデータを扱うかを学びます。

データベースの正規化やスキーマ設計、SQLクエリの理解、業務プロセスのモデル化といった、実践的なスキルが求められます。

📌 ポイントまとめ

- データのライフサイクル(生成、利用、保存、破棄)を段階ごとに説明できる

- データベースの基本構造と、正規化や主キー・外部キーの意味を理解する

- SQLの基本命令(SELECT、JOIN、WHEREなど)が読める・内容を説明できる

- フローチャートやBPMN図を用いた業務プロセスの可視化ができる

(2)出題分野2「セキュリティ・機密保持・プライバシー」35–45%の詳細

出題分野2「セキュリティ・機密保持・プライバシー」について、出題内容とスキルレベルは以下の通りです。

出題分野2「セキュリティ・機密保持・プライバシー」の出題内容とスキルレベル

- 規制・基準・フレームワーク(Regulations, standards and frameworks):④

- セキュリティ(Security):②と③と④

- 機密性とプライシー(Confidentiality and privacy):②と③と④

- インシデント対応(Incident response):③と④

必要なスキルレベルは、「分析(Analysis):②」、「応用(Application):③」、「記憶と理解(Remembering and Understanding):④」です。

「応用(Application):③」と「記憶と理解(Remembering and Understanding):④」のレベルが多く、高いスキルが要求されるものは多くないです。

➀規制・基準・フレームワーク

このパートでは、セキュリティやプライバシーに関連する主要な法規・基準・フレームワークを理解します。

HIPAA、GDPR、PCI DSS、NIST、CIS、COBITなどの要点をおさえましょう。

📌ポイントまとめ

- HIPAAの対象範囲と使用・開示ルール

- GDPRの6原則と個人データの考え方

- PCI DSSの要件と目的

- NIST CSF / NIST Privacy Frameworkの構成要素

- CIS Controlsの概要

- COBIT 2019のガバナンス原則と構成

➁セキュリティ

このパートでは、組織が直面するサイバー脅威と、そのリスクへの対応方法を学びます。

脅威のタイプ、攻撃手法、リスク軽減策、セキュリティ教育まで広範です。

📌ポイントまとめ

- 脅威エージェントやサイバー攻撃の種類

- クラウドやIoT、モバイル利用に伴うサイバーリスク

- ゼロトラスト、最小権限、ディフェンス・イン・デプスなどの基本概念

- 認証方式(MFA、SSO、パスワード管理など)

- ITセキュリティ教育と評価手順

- SOC2®基準に基づく統制設計・運用の評価

③機密性とプライバシー

ここでは、個人情報や機密データの取り扱いに関する統制や保護手法を理解します。

暗号化やトークナイゼーション、DLPなどが含まれます。

📌 ポイントまとめ

- 機密性とプライバシーの違い

- 暗号化、難読化、トークナイゼーションの理解

- データ損失防止(DLP)の重要性

- データライフサイクルにおける管理手法

- SOC2®に基づく機密・プライバシー統制の設計評価

➃インシデント対応

インシデント(セキュリティ事故)発生時の対応について学びます。

インシデントレスポンスプラン、保険の活用、対応評価手順などを理解しましょう。

📌ポイントまとめ

- イベントとインシデントの違い

- インシデント対応計画(IRP)の構成要素

- 保険によるリスク軽減の考え方

- インシデント発生後の対応評価方法

(3)出題分野3「システム・SOC業務の留意点」15–25%の詳細

出題分野3「システム・SOC業務の留意点」について、出題内容とスキルレベルは以下の通りです。

出題分野3「システム・SOC業務の留意点」の出題内容とスキルレベル

- SOC業務の計画・実施に関する考慮事項(Considerations specific to planning and performing a SOC engagement):③と④

- SOC業務に関する報告書に関する考慮事項(Considerations specific to reporting on a SOC engagement):③と④

必要なスキルレベルは、「応用(Application):③」と「記憶と理解(Remembering and Understanding):④」のレベルで、高いスキルは要求されていません。

MC問題での出題がメインだと考えられます。

➀SOC業務の計画と実施に関する考慮事項

このパートでは、SOC業務を始める際に必要な準備や手続きについて学びます。

システムの理解、境界の特定、リスク評価、経営者からの表明取得など、監査的視点が求められる領域です。

特に、補完的統制(CUEC、CSOC)の扱いや、トラストサービス基準との整合性が重要になります。

📌 ポイントまとめ

- サービス組織のシステムとその境界を明確に理解する

- 管理者からの書面による表明(written representations)を取得

- CUEC(補完的ユーザー統制)とCSOC(補完的サブサービス統制)の考慮

- サブサービス組織への対応:インクルーシブ方式かカーブアウト方式か

- トラストサービス基準との対応関係を確認しながら統制を理解する

➁SOC業務の報告に関する考慮事項

このパートでは、SOC 1®やSOC 2®の報告書の構成や意見の種類、統制テストの結果のまとめ方など、実際に報告書を作成するうえで必要な知識を扱います。

後発事象の取扱いや、意見の修正(qualified opinion など)、報告書の利用者を意識した記述の工夫も重要です。

📌 ポイントまとめ

- 統制テスト結果の記述方法と、例外があった場合の対応

- 後発事象の影響をどう報告に反映するか

- 意見の種類:無限定意見、限定付き意見、意見差控えなど

- CUECやCSOCが報告書に与える影響を整理

- 報告書の形式と内容の適切さを判断できるようにしておく

特に重要なタスクは、【ISC確認必須】合格必須タスクを参考にしてくださいね。

5.ISCの主要用語の用語集

ISCのBlueprintに出てくる主要用語を紹介します。

(1)ISCのBlueprint全般に関する用語

ISCのBlueprintを理解するために知っておくべき用語です。

情報システムと統制(ISC)

公認会計士が情報システム、データ管理、SOCエンゲージメントに関して持つべき知識とスキルを評価する試験セクション。

処理の完全性

システムが正確、完全、タイムリー、かつ承認された方法で情報を処理する能力。

可用性

システム、コンポーネント、またはリソースが承認されたユーザーが運用およびアクセスできる状態にあること。

セキュリティ

情報および情報システムを不正なアクセス、使用、開示、妨害、変更、破壊から保護すること。

機密性

特定の個人またはグループのみが情報にアクセスできるという保証。

プライバシー

個人の個人情報が収集、使用、保持、開示される方法に関する個人の権利。

SOC(System and Organization Controls)エンゲージメント

サービス組織の統制に関する独立した評価。SOC 1®、SOC 2®、SOC 3®などがある。

トラストサービス基準

SOC 2®エンゲージメントでサービス組織のシステムを評価するために使用される基準(セキュリティ、可用性、処理の完全性、機密性、プライバシー)。

記述基準

SOC 2®エンゲージメントにおいて、サービス組織のシステムの記述の適切性を評価するための基準。

クラウドコンピューティング

インターネットを介してコンピューティングサービス(サーバー、ストレージ、データベース、ネットワーク、ソフトウェアなど)を提供するモデル。

IaaS(Infrastructure as a Service)

仮想マシン、ストレージ、ネットワークなどの基本的なコンピューティングインフラストラクチャを提供するクラウドサービスモデル。

PaaS(Platform as a Service)

アプリケーションの開発、実行、管理に必要なプラットフォームとツールを提供するクラウドサービスモデル。

SaaS(Software as a Service)

インターネット経由でソフトウェアアプリケーションをユーザーに提供するクラウドサービスモデル。

ERP(Enterprise Resource Planning)

財務、製造、人事、サプライチェーンなどの主要なビジネスプロセスを統合管理するソフトウェアシステム。

SQL(Structured Query Language)

データベースの管理と操作に使用されるプログラミング言語。

データライフサイクル

データの作成、アクティブな使用、保存、最終的な破棄までの情報の使用期間。

脅威モデル

資産、脆弱性、脅威、および攻撃の特定を含む、脅威の分析を構造化された方法で表現したもの。

ゼロトラスト

ネットワーク内外のどのユーザーやデバイスも、アクセスを許可される前に検証されるべきであるというセキュリティモデル。

データ損失防止(DLP)

機密情報が組織のネットワークから流出するのを防止または検知するための技術とプロセス。

インシデント対応計画

セキュリティインシデントが発生した場合に、組織がそのインシデントに効果的に対応し、被害を最小限に抑えるための手順を定めた計画。

補完的ユーザーエンティティ統制(CUEC)

サービス組織のシステムの統制が有効であるために、ユーザーエンティティが設計および運用する必要がある統制。

補完的サブサービス組織統制(CSOC)

サービス組織が提供するサービスの一部をサブサービス組織が提供している場合、そのサブサービス組織の統制を補完するために必要な統制。

ブルームのタキソノミー

学習目標を分類するための階層的な枠組みで、知識の習得から高次の思考スキルまでをカバーする。

(2)ISCのBlueprintのタスクに関する用語

ISCのBlueprintのタスクを理解するために知っておくべき用語です。

情報システム (Information Systems – IS)

データを収集、処理、保存、配布するために設計された、ハードウェア、ソフトウェア、データ、人、プロセスの組み合わせ。

ITインフラストラクチャ (IT Infrastructure)

組織のITサービスとソリューションの運用を可能にする、ハードウェア、ソフトウェア、ネットワーク、施設などの構成要素。

クラウドコンピューティング (Cloud Computing)

インターネット経由でコンピューティングサービス(サーバー、ストレージ、データベース、ネットワーク、ソフトウェア、分析、インテリジェンスなど)を提供するモデル。

IaaS (Infrastructure as a Service)

仮想化されたコンピューティングリソース(サーバー、ストレージなど)を提供するクラウドサービスモデル。

PaaS (Platform as a Service)

アプリケーション開発・実行のためのプラットフォームを提供するクラウドサービスモデル。

SaaS (Software as a Service)

ソフトウェアアプリケーションをインターネット経由で提供するクラウドサービスモデル。

ERP (Enterprise Resource Planning)

組織の主要なビジネスプロセス(財務、人事、製造、サプライチェーンなど)を統合管理するためのソフトウェアシステム。

AIS (Accounting Information Systems)

会計取引を収集、保存、管理、処理、取得、報告するための情報システム。

ブロックチェーン (Blockchain)

分散型台帳技術に基づき、改ざんが困難な取引記録の連鎖。

RPA (Robotic Process Automation)

定型的なビジネスプロセスを自動化するためのソフトウェアロボットの使用。

可用性 (Availability)

許可されたユーザーが必要なときに情報システムやデータにアクセスできる状態。

事業継続計画 (Business Continuity Plan – BCP)

災害や混乱時に組織の重要な機能を継続するための計画。

災害復旧 (Disaster Recovery – DR)

ITインフラやシステムを大規模な障害後に復元するための計画。

変更管理 (Change Management)

ITインフラやアプリケーションの変更を管理するプロセス。

SOC 2® エンゲージメント (SOC 2® Engagement)

サービス組織のセキュリティ、可用性、処理の完全性、機密性、プライバシーに関連する統制に関する報告。

信頼サービス基準 (Trust Services Criteria)

SOC 2® エンゲージメントでサービス組織の統制を評価するために使用される基準。

データレイク (Data Lake)

構造化データと非構造化データを生形式で格納する大規模なリポジトリ。

データウェアハウス (Data Warehouse)

意思決定支援のために整理され、構造化された統合データリポジトリ。

データマート (Data Mart)

特定のビジネス部門や機能に焦点を当てた小規模なデータウェアハウス。

SQL (Structured Query Language)

リレーショナルデータベースのデータを管理、操作するための標準言語。

HIPAA (Health Insurance Portability and Accountability Act)

米国の医療情報保護に関する法律。

GDPR (General Data Protection Regulation)

EUの個人データ保護に関する規制。

PCI DSS (Payment Card Industry Data Security Standard)

クレジットカード情報の保護に関するセキュリティ基準。

NIST CSF (NIST Cybersecurity Framework)

サイバーセキュリティリスク管理のためのフレームワーク。

COBIT (Control Objectives for Information and Related Technologies)

ITガバナンスと管理のフレームワーク。

脅威アクター (Threat Actor)

サイバー攻撃を実行する個人またはグループ。

マルウェア (Malware)

コンピュータシステムに損害を与えることを目的とした悪意のあるソフトウェア。

ソーシャルエンジニアリング (Social Engineering)

人間の心理を悪用して機密情報を入手したり、セキュリティ対策を迂回させたりする攻撃。

多層防御 (Defense-in-Depth)

複数のセキュリティ制御層を導入することで、システムやデータを保護する戦略。

ゼロトラスト (Zero Trust)

ネットワーク内外からのすべてのアクセス要求を信頼せず、常に検証するセキュリティモデル。

多要素認証 (Multi-Factor Authentication – MFA)

ユーザーの身元を確認するために、2つ以上の認証要素を要求するセキュリティプロセス。

データ難読化 (Data Obfuscation)

データを判読不能にするプロセスで、多くの場合、データの構造を保持しながら値を隠す。

トークン化 (Tokenization)

機密データを、実際のデータとは無関係な非機密の一意の識別子(トークン)に置き換えるプロセス。

DLP (Data Loss Prevention)

機密データが組織のネットワークから流出するのを防ぐためのツールとプロセス。

インシデント対応計画 (Incident Response Plan)

セキュリティインシデントが発生した場合に、組織が対応、管理、回復するための手順を定めた計画。

SOC 1® レポート (SOC 1® Report)

ユーザーエンティティの内部統制の財務報告に対するサービス組織の統制の影響に関する報告。

SOC 3® レポート (SOC 3® Report)

一般公開を目的とした、SOC 2® 報告のより概要的なバージョン。

補完的ユーザーエンティティ統制 (Complementary User Entity Controls – CUECs)

サービス組織が期待する、ユーザー組織によって実施されるべき統制。

補完的サブサービス組織統制 (Complementary Subservice Organization Controls – CSOCs)

サブサービス組織によって実施されるべき統制で、サービス組織の統制を補完するもの。

6.ISCの理解度チェック!

最後に、ISCという科目がどのくらい理解できたか、チェックしてみましょう。

(1)ISCのBlueprint全般に関する質問

ISCのBlueprintを理解しているかチェックする質問です。

①ISC試験の「情報システムと統制」が評価する、情報システムの5つの主要な側面は何ですか。

ISC試験の「情報システムと統制」は、情報システムの処理の完全性、可用性、セキュリティ、機密性、プライバシーの知識とスキルを評価します。

これらの側面に関連する統制を分析し、リスクを軽減することを重視しています。

②ISC試験の3つの主要な内容領域は何ですか。また、それぞれの内容領域の試験におけるおおよその配分はどのくらいですか。

ISC試験の3つの主要な内容領域は、領域I:情報システムとデータ管理(35~45%)、領域II:セキュリティ、機密性、プライバシー(35~45%)、領域III:SOCエンゲージメントに関する考慮事項(15~25%)です。

これらの配分は、試験の重点領域を示しています。

③クラウドコンピューティングの3つの主要なサービスモデルを挙げ、それぞれについて簡単に説明してください。

クラウドコンピューティングの3つの主要なサービスモデルは、IaaS(Infrastructure as a Service)、PaaS(Platform as a Service)、SaaS(Software as a Service)です。

IaaSは仮想マシンなどのインフラストクチャを提供し、PaaSは開発プラットフォームを提供し、SaaSは完成したアプリケーションをサービスとして提供します。

④情報システムの変更管理において、開発、ステージング、本番の3つの異なる環境の目的は何ですか。

情報システムの変更管理において、開発環境は新しいコードの作成とテスト、ステージング環境は本番展開前の最終的なテストとレビュー、本番環境はライブアプリケーションの実行に使用されます。

これらは、変更がシステムに与える潜在的な悪影響を軽減するために重要です。

⑤データの機密性を保護するために使用される2つの技術を挙げ、それぞれについて簡単に説明してください。

データの機密性を保護するために使用される技術には、データ難読化とトークン化があります。

データ難読化はデータを判読不能にする一方、トークン化は機密データを意味のない代替値(トークン)に置き換えて、実際のデータは安全な場所に保管します。

⑥ISC試験で評価される、ブルームのタキソノミーに基づく3つのスキルレベルは何ですか。それぞれのスキルレベルに期待される割合を記述してください。

ISC試験で評価されるブルームのタキソノミーに基づくスキルレベルは、記憶と理解(55~65%)、適用(20~30%)、分析(10~20%)です。

これらのスキルは、基礎知識の習得から、タスクの実行、設計の欠陥の検出までをカバーします。

⑦SOC 2®エンゲージメントにおいて、「トラストサービス基準」とは何ですか。また、その目的は何ですか。

SOC 2®エンゲージメントにおけるトラストサービス基準は、サービス組織のシステムがセキュリティ、可用性、処理の完全性、機密性、プライバシーのコミットメントとシステム要件を満たしているかを評価するための基準です。

これは、COSO統合型フレームワークと連携して、信頼できる報告を可能にします。

⑧サイバー攻撃の典型的な段階を4つ挙げてください。

サイバー攻撃の典型的な段階には、偵察、アクセス獲得、特権昇格、アクセス維持があります。

これらの段階は、攻撃者がシステムを侵害し、その存在を維持するための一般的な流れを示しています。

⑨SOC 1®レポートとSOC 2®レポートの主要な目的と対象利用者の違いを説明してください。

SOC 1®レポートは、ユーザーエンティティの財務報告に係る内部統制に関連するサービス組織の統制について報告し、主にユーザーエンティティの監査人を対象とします。

一方、SOC 2®レポートは、セキュリティ、可用性、処理の完全性、機密性、プライバシーに関連する統制について報告し、主にユーザーエンティティの経営者や規制機関を対象とします。

⑩COSOフレームワークは、ISC試験のどの領域で参照されることが多いですか。また、その文脈でどのように使用されますか。

COSOフレームワークは、ISC試験の領域I(情報システムとデータ管理)と領域II(セキュリティ、機密性、プライバシー)の両方で参照されます。

これは、クラウドコンピューティングのガバナンス評価、ブロックチェーンに関連するリスクと統制の評価、サイバーリスクと統制の評価などに使用されます。

(2)ISCのBlueprintのタスクに関する質問

ISCのBlueprintのタスクを理解しているかチェックする質問です。

➀クラウドコンピューティングの3つの主要なサービスモデル(IaaS, PaaS, SaaS)を簡単に説明してください。

クラウドコンピューティングの3つの主要なサービスモデル: IaaS(Infrastructure as a Service)は、サーバー、ストレージ、ネットワーキングなどの基本的なコンピューティングリソースを提供します。

PaaS(Platform as a Service)は、アプリケーション開発・実行のためのプラットフォームとツールを提供し、SaaS(Software as a Service)は、ソフトウェアアプリケーションをインターネット経由で利用できるようにします。

➁エンタープライズリソースプランニング(ERP)システムと会計情報システム(AIS)はどのように連携し、組織内でどのような役割を果たすか、簡単に説明してください。

ERPとAISの連携: ERPシステムは、財務、人事、製造など、組織のさまざまな機能を統合する包括的なシステムです。

AISは、会計取引の記録と処理に特化しており、ERPシステムはAISの機能を取り込み、財務データをより広範なビジネスプロセスに統合することで連携します。

③ビジネスレジリエンス、災害復旧、事業継続計画の主な目的と、それらがなぜ重要であるかを説明してください。

ビジネスレジリエンス、災害復旧、事業継続計画の目的: ビジネスレジリエンスは、混乱から迅速に回復し、事業を継続する組織の能力を指します。

災害復旧は、ITシステムやインフラを大規模な障害後に復元することに焦点を当て、事業継続計画は、事業の中断中に重要な業務機能を維持するためのより広範な戦略を立てます。

➃情報システムの変更管理において、開発、ステージング、本番の各環境が果たす役割について簡単に説明してください。

情報システムの変更管理における環境の役割: 開発環境は、新しい機能のコーディングと初期テストに使用されます。

ステージング環境は、本番環境を模倣し、システムテストとユーザー受け入れテスト(UAT)のために使用され、本番環境は、エンドユーザーがアクセスするライブシステムです。

⑤データレイク、データウェアハウス、データマートの違いを簡潔に説明してください。

データレイク、データウェアハウス、データマートの違い: データレイクは、構造化データと非構造化データを生形式で格納する大規模なリポジトリです。

データウェアハウスは、意思決定支援のために整理され、構造化された統合データリポジトリであり、データマートは、特定のビジネス部門や機能に焦点を当てた小規模なデータウェアハウスです。

⑥サイバー攻撃の主要な段階をいくつか挙げ、それぞれの段階で攻撃者が何を行うか簡単に説明してください。

サイバー攻撃の主要な段階: サイバー攻撃は通常、偵察(標的の情報収集)、アクセス獲得(システムへの侵入)、特権昇格(アクセス権の拡大)、アクセス維持(検出を避けながらの持続的なアクセス)、ネットワーク悪用(目的の実行)、痕跡消去(活動の隠蔽)などの段階を経て行われます。

⑦多要素認証(MFA)の目的と、それが単一要素認証と比較してセキュリティをどのように向上させるかについて説明してください。

多要素認証(MFA)の目的とセキュリティ向上: MFAは、ユーザーが本人であることを証明するために、2つ以上の異なる認証要素(例:知っているもの、持っているもの、生体認証)を要求することで、セキュリティを向上させます。

これにより、たとえ一つの要素が侵害されても、不正アクセスが困難になります。

⑧機密データ保護におけるデータ難読化とトークン化の目的と、その違いを説明してください。

機密データ保護におけるデータ難読化とトークン化: データ難読化は、データを判読不能にする方法であり、データの構造や形式は保持されますが、実際の値は隠されます。

トークン化は、機密データを非機密の一意の識別子(トークン)に置き換えるプロセスであり、元のデータは安全な場所に保管されます。

⑨セキュリティインシデントとデータ侵害を緩和する戦略として、保険がどのように役立つかを説明してください。

セキュリティインシデントとデータ侵害を緩和する戦略としての保険: サイバー保険は、セキュリティインシデントやデータ侵害に関連する財務的損失を補償するものです。

これには、フォレンジック調査、法的費用、通知費用、事業中断による損失などが含まれ、組織が回復するための経済的な支援を提供します。

⑩SOC 2® エンゲージメントにおける「信頼サービス基準(Trust Services Criteria)」の目的と、それがCOSO内部統制統合フレームワークとどのように関連しているかを説明してください。

SOC 2® エンゲージメントにおける「信頼サービス基準」の目的: 信頼サービス基準は、サービス組織がセキュリティ、可用性、処理の完全性、機密性、プライバシーに関連するサービスコミットメントとシステム要件を満たしていることを評価するための基準です。

これは、COSO内部統制統合フレームワークと整合しており、組織の内部統制の有効性を評価するための共通の枠組みを提供します。

以上、「ISCのBlueprint(ブループリント)を解説!2025年USCPA試験対応」でした。

2025年の変更点はISCは意外と多いね。

出題分野3「システム・SOC業務の留意点」は、出題の質・量ともに重くないね。

TBS問題での出題は、出題分野1と出題分野2からになるだろうね。

今回は、ISCのBlueprint についてザックリ解説したけど、余裕があったら、ぜひ自分でも読んでみてね。

USCPA試験については、どこの著書『USCPA(米国公認会計士)になりたいと思ったら読む本』も参考にしてくださいね。

USCPA短期合格のコツも記載しています。

(2025/07/06 09:35:07時点 Amazon調べ-詳細)

まだUSCPAの勉強を始めていない場合は「USCPAの始めかた」も参考にしてください。